Pressemitteilungen

Mitsubishi Electric entwickelt das weltweit erste Tool zur Unterstützung von Penetrationstests, das Angriffsszenarien aus Hacker-Perspektive generiertEs wird erwartet, dass alle mit Netzwerken verbundenen Produkte besser vor Cyberangriffen geschützt werden können

Bei diesem Text handelt es sich um eine Übersetzung der offiziellen englischen Version dieser Pressemitteilung, die nur als Hilfestellung und Referenz bereitgestellt wird. Ausführliche und/oder spezifische Informationen entnehmen Sie bitte der englischen Originalversion. Im Falle von Abweichungen hat der Inhalt der englischen Originalversion Vorrang.

ZUR SOFORTIGEN VERÖFFENTLICHUNG Nr. 3649

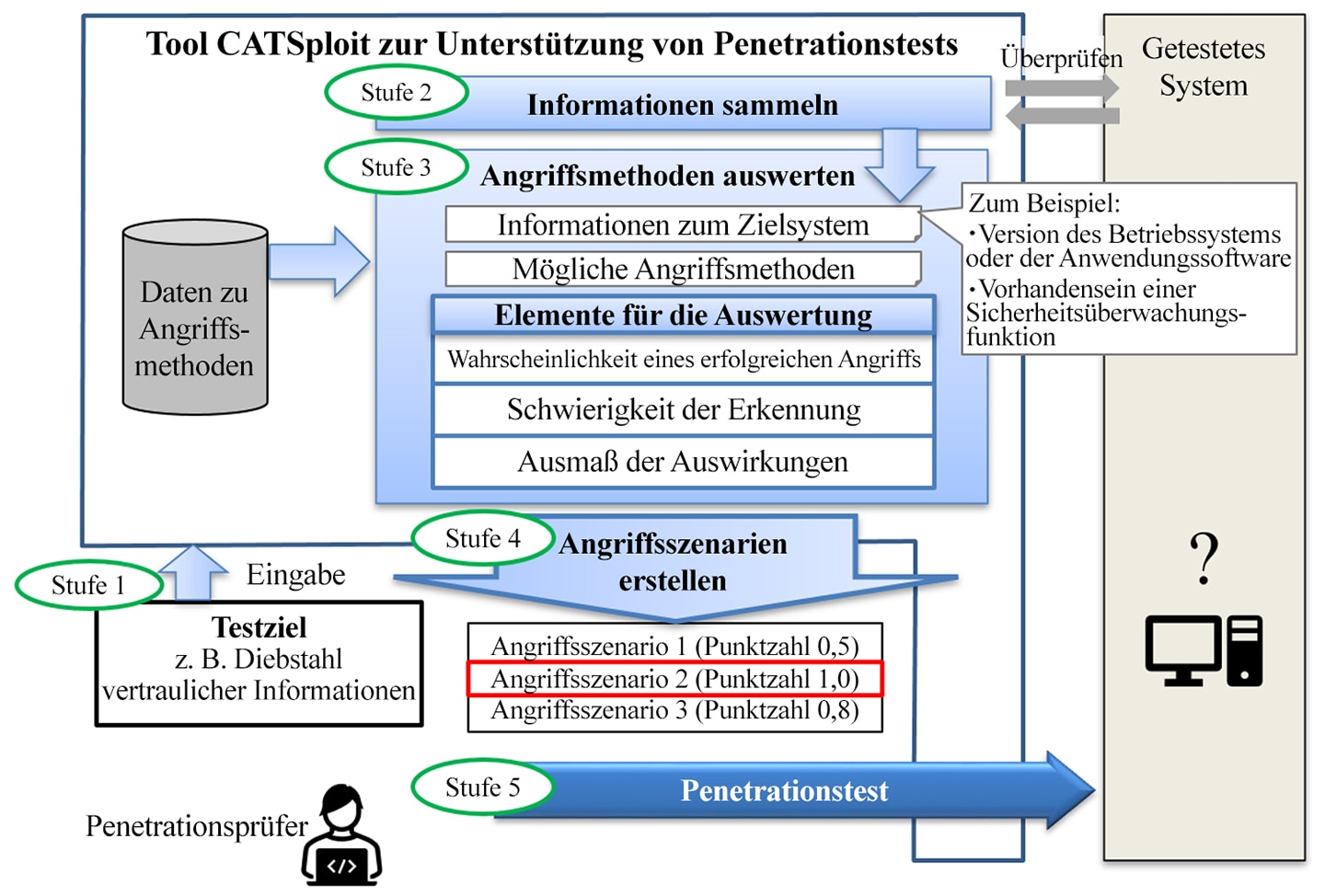

Verwendungsbeispiel des Unterstützungs-Tools während der Penetrationstests

TOKIO, 5. Dezember 2023 – Die Mitsubishi Electric Corporation (TOKIO: 6503) gab heute bekannt, dass sie CATSploit entwickelt hat – das weltweit erste1 Tool zur Unterstützung von Penetrationstests2, das automatisch Angriffsszenarien auf der Grundlage der Testziele des Penetrationsprüfers generiert, z. B. Diebstahl vertraulicher Informationen. So kann die Effektivität von Testangriffen bewertet werden. Mithilfe der Angriffsszenarien und der daraus resultierenden Testergebnisse (Punktzahlen) können selbst unerfahrene Security Engineers problemlos Penetrationstests durchführen.

In den letzten Jahren wurden Steuerungssysteme für Bereiche wie Infrastruktur, Fabrikanlagen usw. zunehmend mit Netzwerken verbunden, wodurch das Risiko von Störungen wie Stromausfällen oder Ausfällen bei öffentlichen Verkehrsmitteln aufgrund von Cyberangriffen erhöht wurde. Für solche Systeme müssen dringend Sicherheitsmaßnahmen umgesetzt werden. Darüber hinaus erfordern die ISA/IEC 624433-Standards, dass Sicherheitstests wie Fuzzing4 und Penetrationstests an Systemen und Anlagen durchgeführt werden, um ihre Widerstandsfähigkeit gegenüber Cyberangriffen, einschließlich Schwachstellen aufgrund von Implementierungs- oder Konfigurationsfehlern, zu bewerten. Die Penetrationstests sind äußerst anspruchsvoll. Deshalb müssen sogenannte White-Hat-Hacker5 involviert werden, die das zu testende System oder Produkt tatsächlich angreifen. Solche Personen, die über ein sehr hohes Maß an Fachwissen verfügen müssen, sind jedoch selten und schwer zu finden.

Mitsubishi Electric legt den Fokus auf die Faktoren, die Hacker bei der Auswahl ihrer Angriffsvektoren berücksichtigen. Das Unternehmen hat ein Tool zur Unterstützung für Penetrationstests entwickelt, das Listen möglicher Angriffsszenarien und deren Effektivität (als numerische Werte ausgedrückt) generiert.

Einzelheiten zu diesem Tool werden am 6. Dezember (11 Uhr Ortszeit) während der Veranstaltung Black Hat Europe 2023 Arsenal in London vorgestellt, die am 6. und 7. Dezember stattfindet.

- 1 Gemäß Forschungsergebnissen von Mitsubishi Electric vom 5. Dezember 2023

- 2 Test zur Bestätigung, ob ein System oder eine Anlage durch einen tatsächlichen Angriff beeinträchtigt werden kann

- 3 Sicherheitsstandards für industrielle Steuerungssysteme

- 4 Eine Testmethode zur Erkennung von Softwarefehlern oder Schwachstellen durch die Eingabe ungültiger oder falscher Daten

- 5 Ethisch handelnde Hacker, die fortgeschrittene Kenntnisse und Computertechnologie einsetzen, um Sicherheitsprobleme usw. zu identifizieren

Hinweis

Wir möchten darauf hinweisen, dass die Pressemitteilungen zum Zeitpunkt ihrer Veröffentlichung korrekt sind. Sie können jedoch ohne vorherige Ankündigung geändert werden.